802.1X 認証VLAN適用 基本的な事

2007.12.09 Author: hoge

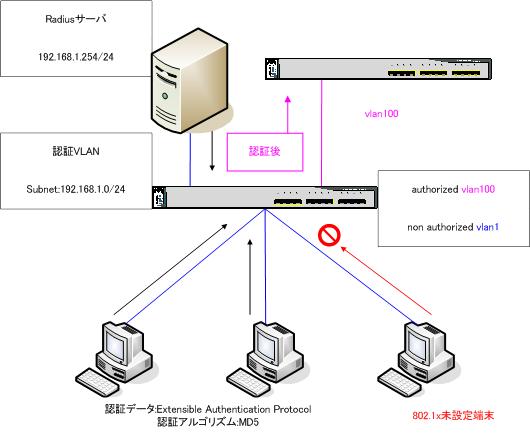

CiscoSystems 802.1x認証VLAN適用ネタです。

802.1X認証を使用して認証を認可されたユーザーに対して、

事前に認証サーバにて許可したVLAN番号を割り当てることでセキュアコントロールします。

世の中では広く"認証VLAN"と紹介されている仕様となります。

[ネットワーク構成]

[認証動作概要]

・未認証のPCはVLAN1にて接続される。

・認証後のPCはVLAN100にて接続される。

・クライアントPCにて802.1x設定を行い、MD5を採用するものとする。

・ユーザID:test パスワード:test

[認証スイッチ設定抜粋]

aaa new-model /enable aaa function/

aaa authentication dot1x default group radius /use radius server at 802.1x authentication/

aaa authorization network default group radius /use radius server network authorization/

!

interface GigabitEthernet1/0/1

switchport mode access

dot1x port-control auto/enable 802.1x this port/

spanning-tree portfast

!

radius-server host 192.168.1.254 auth-port 1812 acct-port 1646 key tomo /radius port/

radius-server source-ports 1645-1646 /radius port/

!

[Radiusサーバ]---[例]

test Auth-Type := EAP,User-Password == "test"

Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Tunnel-Private-Group-Id = 100

[接続]

802.1x認証を使用するように設定したクライアントPCをGigabitEthernet1/0/1へ接続。

クライアントPCにて認証要求の吹き出しが出ますので、

ユーザIDとパスワードを入力します。

[確認]

スイッチに特権モードでログインして、GigabitEthernet1/0/1の所属VLANを確認します。

#"show vlan brief"にて所属VLANを表示する事が出来ます。

ここでは、Radiusサーバ、クライアントPCの設定については割愛するものとする。

名古屋のWebシステム開発・ネットワーク構築会社 コネクティボへ